联合认证概览

“SiX统一认证与授权” 身份应用提供了一个开箱即用、完全符合 OIDC/OAuth2 标准的身份提供者(IdP)。该身份提供者同时也支持 SAML 2.0,允许客户端根据集成需求灵活选择 OIDC/OAuth2 或 SAML 2.0 协议进行身份验证。

开发者可以轻松部署一个支持品牌化定制、高度可配置的 IdP,配置工作量极小。

该平台在架构上实现了认证与授权的解耦,从而支持灵活的集成方式和清晰的职责分离。同时,它支持联合认证(Federated Authentication),允许平台 IdP 将用户认证请求委托给外部的第三方身份提供者。

协议融合

从客户端角度来看,它只需作为 OIDC/OAuth2 或 SAML 2.0 客户端与 “SiX统一认证与授权” 上创建的 IdP 进行交互,而无需关心后端具体的认证逻辑(无论是本地认证还是委托认证)。

安全增强

通过联合认证,您的 IdP 用户可以额外获得平台提供的安全增强功能,如多因子认证(MFA)、个人身份数据分享的知情同意管控等。更多详情请参阅:数据安全 & 隐私概览

认证联合

在本文档中,“联合认证”指的是认证委托(Delegated Authentication)。当 “SiX统一认证与授权” 租户中的 IdP 接收到认证请求时,它会将该请求委托给预先配置好的外部身份提供者。

为什么联合身份认证至关重要

1. 实现无缝集成,消除数据孤岛

在部署软件时(无论是本地化部署还是 SaaS 解决方案),企业客户通常希望使用现有的企业账户(如 Active Directory 中的员工凭证),而非为每个新系统单独创建一套账号。然而,软件本身仍需依赖可靠的认证机制,并通常需要为每个用户分配唯一的内部 ID。

如果每个第三方软件都维护独立的认证系统,就会形成数据孤岛:同一用户在不同系统中拥有不同的标识符,导致端到端的数据集成变得异常繁琐。缺乏统一的身份标识,跨平台关联用户数据将成为重大的技术挑战。

2. 解决方案:基于企业级 IdP 的联合认证

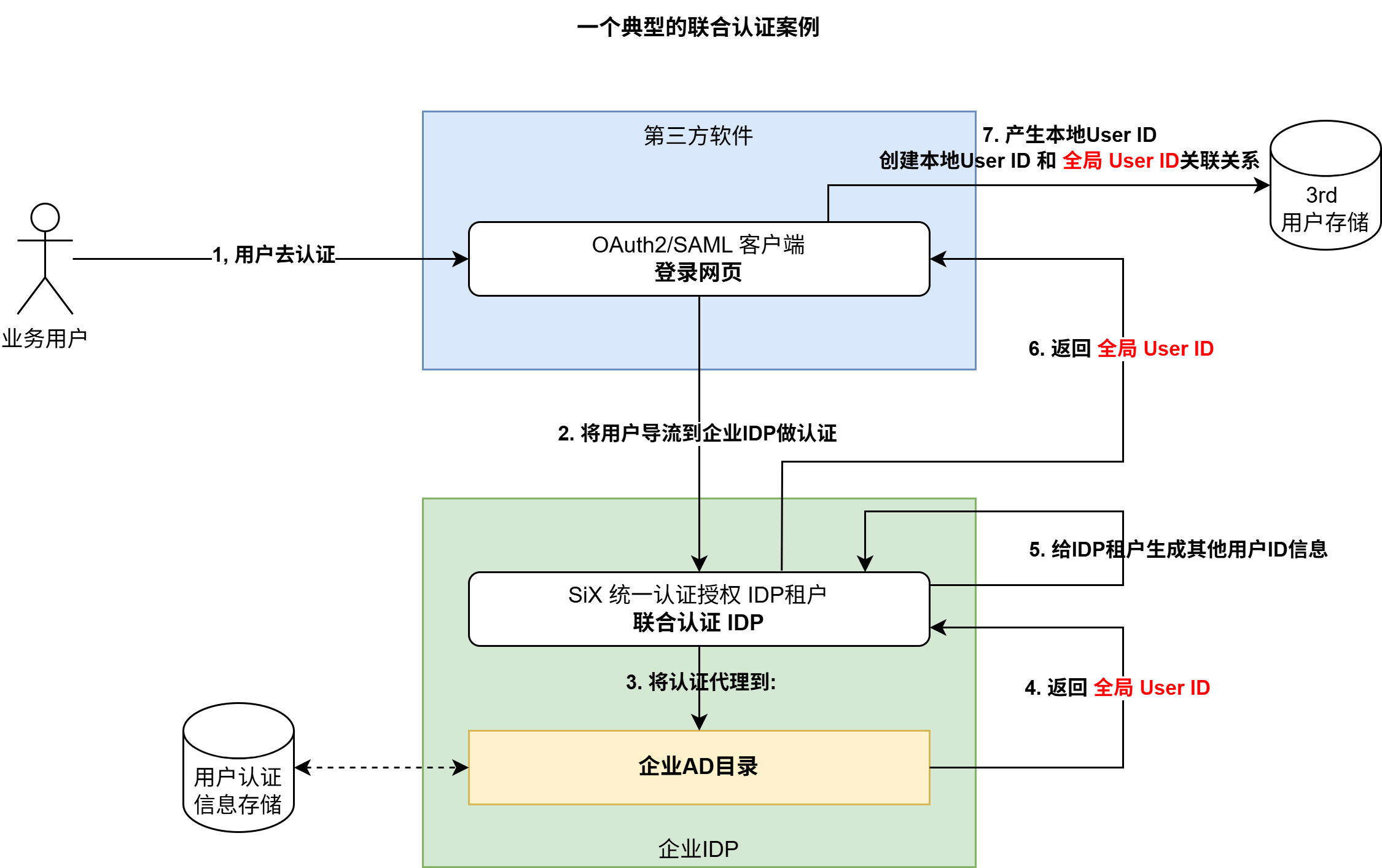

通过与客户现有的身份提供商(IdP,如 Azure AD、Okta 等)进行联合认证,可以彻底解决这一问题。其运作流程如下:

- 用户认证:当用户访问您的软件时,系统会将其重定向至客户的企业 IdP 进行登录。

- 全局用户 ID:认证成功后,您的系统将获得包含“用户全局唯一 ID(Global Unique ID)”的令牌。

- 本地账户映射:您的软件会创建一个本地用户账户,并将其内部 ID 与 IdP 提供的全局唯一 ID 进行关联(Mapping)。

- 无缝集成:在后续集成中,全局用户 ID 将作为跨系统统一数据的关键主键。

3. 使用 “SiX统一认证与授权” 的优势

通过 “SiX统一认证与授权”,您可以轻松实现联合认证,并为客户交付以下价值:

- ✅ 单点登录(SSO) —— 用户只需登录一次即可访问所有关联系统。

- ✅ 强化安全管控 —— 为用户统一启用多因子认证(MFA)和数据隐私管控。

- ✅ 数据互通性 —— 利用全局身份标识消除信息孤岛,实现跨平台数据关联。

典型联合认证流程图

🔐 支持的联合身份提供者选项

| 编号 | 联合身份提供者 (IdP) | 技术描述 | 典型使用场景 | 凭证存储位置 | 凭据是否流经平台服务器? |

|---|---|---|---|---|---|

| 1 | 无联合 | 禁用联合认证,使用本地认证 | 独立租户系统,自建用户体系 | “SiX统一认证与授权” | 是 |

| 2 | OIDC IdP | 平台 IdP 作为 OIDC 客户端 | 与外部 OIDC 提供者(如 Azure AD, Google)对接 | 外部 IdP | 否 |

| 3 | SAML2 IdP | 平台 IdP 作为 SAML2 SP | 与外部 SAML2 提供者(如 Okta, AD FS)对接 | 外部 IdP | 否 |

| 4 | HTTP/HTTPS IdP | 通过 REST API 实现认证 | 使用自定义接口对接企业遗留 AD 或数据库 | 外部 IdP | 是 |

| 5 | 自定义 IdP | 转发加密认证流程 | 高级自定义集成(如老旧专有 IdP 系统) | 外部 IdP | 否 |