基于"OKTA"的联合认证

OKTA 是一个著名的身份解决方案提供商,许多公司选择将其与公司Active Directory (AD) 集成。集成后,公司的用户可以在这些应用程序之间实现单点登录(SSO)功能。

对于您新开发的应用程序,您可以将 Okta 与在“SiX统一认证与授权”租户中创建的 IdP(身份应用程序)进行联合认证。通过启用联合认证,您的应用程序用户可以使用他们的 Okta 凭证登录,同时授权通过“SiX统一认证与授权”控制台中的 IAM 系统进行集中管理。

提示

联合后, 您的IdP用户将可以额外获得MFA, 个人身份数据分享管控等功能, 更多: 数据安全 & 隐私概览

提示

联合认证指的是认证委托。当“SiX统一认证与授权”租户中的身份提供者(IdP)接收到认证请求后,它将请求委托给 Okta IdP。

将IdP与OKTA联合的步骤

1. 创建“SiX统一认证与授权”身份应用(IdP)租户

在“SiX统一认证与授权”控制台中,进入"认证管理 -> 创建身份应用",新建一个身份应用(IdP)租户,并将"认证源定义:"设置为"SAML2认证源(身份提供者)"。

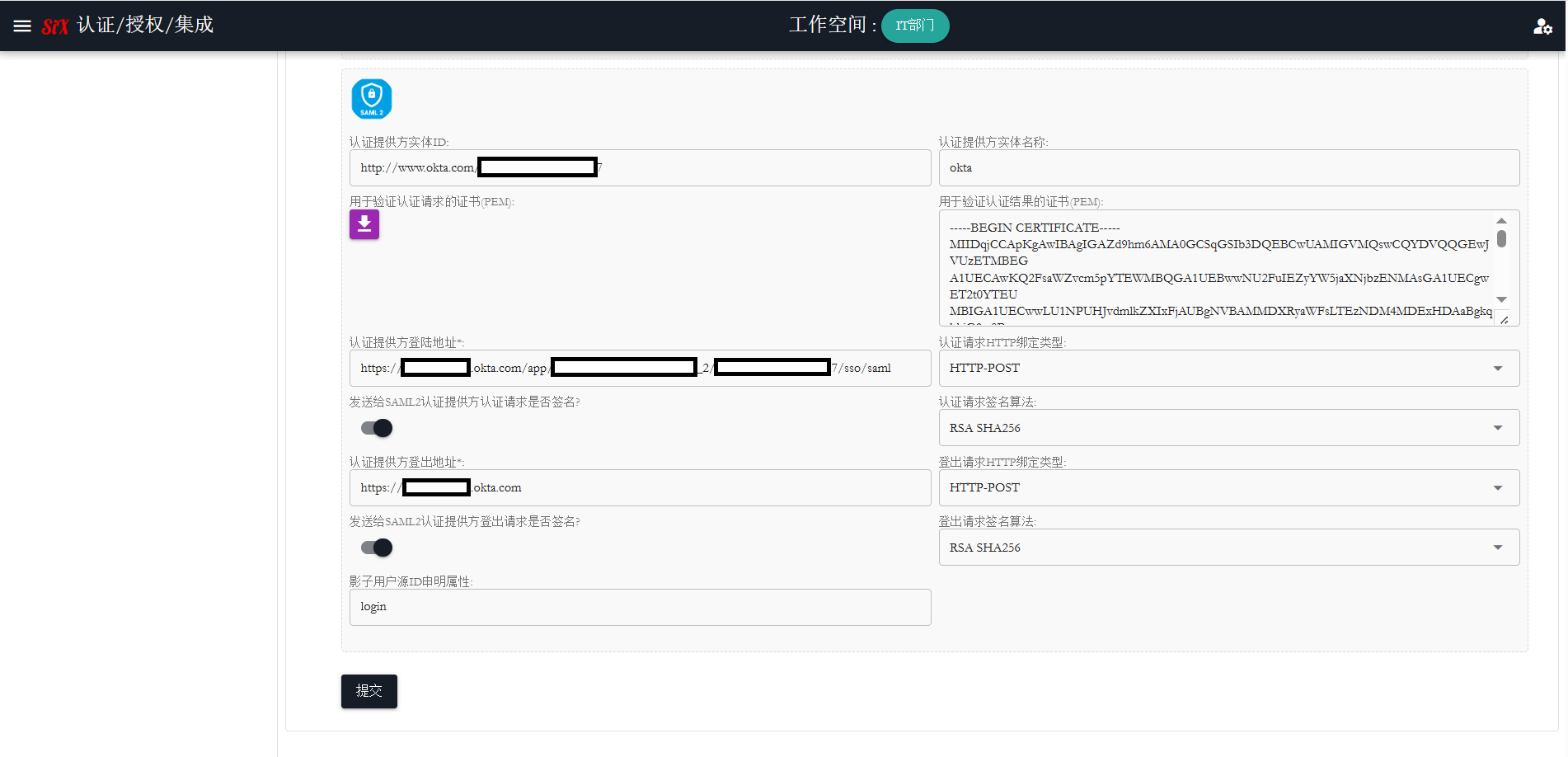

2. 配置OKTA联合身份提供商的SAML2客户端参数

设置联合OKTA身份提供商的SAML2客户端参数等。

请确保将“发起联合”的IDP的“认证回调地址”正确的设置给“被联合的SAML IDP”, 地址为: “https://{appDomain}/sp/saml2/acs/{spIdentityId}”, {spIdentityId}使用“发起联合”的身份应用ID!

确保在“被联合的SAML IDP”端正确设置其他的参数!

3. 创建OAuth2授权客户端租户并关联至IdP租户

在“SiX统一认证与授权”控制台中创建"OAuth2授权客户端"租户,并将其与"身份应用(IdP)租户"关联。

4. 在您的应用中集成OIDC/OAuth2授权客户端

将OAuth2授权客户端的配置信息(如 "授权客户端ID", "授权客户端密钥")集成到您的应用程序中,以启用认证流程。

当用户触发认证时,“SiX统一认证与授权”会自动处理联合认证流程。

提示

因为“SiX统一认证与授权”同时支持SAML2协议, 您可以在您的应用中继续选择使用SAML2客户端, 您需要更新连接的配置参数. 一个参考示例: Salesforce作为服务方的单点登录集成

5. 获取联合用户身份信息并与本地用户体系关联

您的应用可以通过解析JWT令牌获取 openId 及联合OKTA的用户标识, 或者调用/userinfo接口获取信息, 最终,您可以将这些信息与"本地用户ID"进行关联,实现身份管理。